أفضل 10 ممارسات لأمان قواعد البيانات يجب عليك اتباعها

قبل عشرين عامًا ، كان الإنترنت مجرد هيكل عظمي. ومع ذلك ، في العقدين الماضيين ، شهدت الصناعة نموًا هائلاً. علاوة على ذلك ، هناك كمية لا يمكن تصورها من البيانات المخزنة في كل مكان. كانت هناك حاجة قليلة لأفضل ممارسات أمان قاعدة البيانات.

نظرًا لأن قواعد بياناتنا عبارة عن مناجم بيانات للمتسللين ، فهم دائمًا حريصون على ابتكار طرق أحدث لمهاجمة المعلومات وسرقتها.

كما يوحي الاسم ، يشير أمان قاعدة البيانات إلى مجموعة من الممارسات أو البروتوكولات التي يجب أن تكون في مكانها لإحباط أو على الأقل لتقليل احتمالية وقوع حدث للأمن السيبراني .

في هذه المقالة ، سوف نستكشف مجموعة متنوعة من ممارسات أمان قواعد البيانات. يرجى ملاحظة أن القائمة لا تصور أي ترتيب أو تفضيل ، على الإطلاق.

أفضل الممارسات لأمان قاعدة البيانات

قبل أن نبدأ في مناقشة القائمة ، من المهم أن نفهم أن الإجراء الأول يتطلب منك ضمان الأمان المادي لقاعدة البيانات الخاصة بك. أنها بسيطة كما يبدو. هذا يعني أنه يجب عليك وضع الخادم الذي يحتوي على قاعدة البيانات الخاصة بك في مكان آمن مع وصول مميز فقط. في الحالات المثالية ، يُنصح بعدم وضع قاعدة البيانات الخاصة بك على خادم عام.

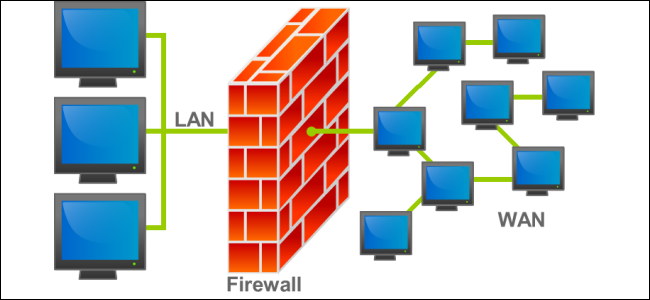

1. جدار الحماية

الآن بعد أن ناقشنا الجانب المادي ، دعنا نتحدث عن كيف يمكن لجدار الحماية أن يعزز أمان قاعدة البيانات. والغرض منه هو السماح لحركة المرور “المسموح بها” فقط بالمرور عبر الحاجز قبل الوصول إلى الخادم.

اعتمادًا على السيناريو ، قد ترغب في التفكير في استخدام جدار حماية تطبيق ويب لمنع هجوم من خلال حقن SQL. هذا يوجهك إلى قاعدة البيانات الخاصة بك ويحاول إجراء تعديلات على البيانات المخزنة.

في كثير من الحالات ، يكون جدار الحماية مفيدًا أيضًا في ضمان عدم وجود اتصال خارجي غير ضروري ما لم يطلبه التطبيق الذي يستخدم قاعدة البيانات.

2. تصلب

هذا مصطلح عام يغطي مجموعة من الممارسات التي يجب القيام بها إذا كنت تريد الحفاظ على قاعدة بياناتك “آمنة تمامًا”.

للبدء ، يجب أن تعرف البائع أو المشروع مفتوح المصدر الذي أنشأ قاعدة البيانات التي تستخدمها. تأكد أيضًا من أنك تستخدم دائمًا أحد الإصدارات الحديثة. في بعض الأحيان ، لا يكلف الناس عناء البحث على الإنترنت والاستمرار في استخدام قواعد البيانات لعدة سنوات حتى بعد التوقف الرسمي للبائع عن المنتج.

علاوة على ذلك ، من المهم أيضًا الاحتفاظ بعلامات تبويب على ما هو غير ضروري على الخادم الخاص بك. نظرًا لوجود العديد من أنظمة إدارة المحتوى هذه الأيام ، يقوم الأشخاص ببساطة “بتعطيل” تطبيقات الطرف الثالث. إذا تبين أن هذا التطبيق ضار ، فقد تؤدي إلى إثارة غضب خادمك وقاعدة البيانات في النهاية. لذلك ، عندما لا تحتاج إلى شيء ما ، تخلص منه من الخادم الخاص بك قبل فوات الأوان.

هناك الكثير من الأدوات في السوق التي يمكنك استخدامها لإعلامك عند حدوث تغيير غير قابل للتفسير في إعداداتك المشددة.

3. التشفير

حسنا، الاسم يقول كل شيء!

تشفير البيانات المخزنة هو إجراء عادي في معظم المنظمات. ومع ذلك ، غالبًا ما ينسون تشفير النسخ الاحتياطية. هذه هي الطريقة التي يبحث بها المتسللون عن المعلومات. جانب آخر مهم هو فصل البيانات المخزنة ومفاتيح فك التشفير. إذا كانوا في نفس الموقع ، فأنت تقدم الزبدة والخبز للمتسلل!

بعد تأمين البيانات المخزنة ، من الضروري أيضًا اتخاذ التدابير اللازمة والتأكد من أنه عندما تنتقل البيانات من الموقع أ إلى الموقع ب ، فإنها تنتقل دائمًا عبر قناة مشفرة لتجنب الانتهاكات الخارجية.

4. المصادقة

هذا مطلب أساسي آخر. يكون مفيدًا عندما تريد تحسين أمان قاعدة البيانات. تتطلب المصادقة تحديد الأشخاص الذين قد يحتاجون إلى الوصول إلى قاعدة البيانات ، لأي سبب من الأسباب. بمجرد القيام بذلك ، من المثالي منحهم اسم مستخدم وكلمة مرور. بهذه الطريقة ، يمكنهم التحقق من بيانات الاعتماد الخاصة بهم في كل مرة قبل الوصول.

هناك أنواع متعددة من المصادقة. بالنسبة للواحد الخارجي ، يمكنك ببساطة تحديد المستخدمين. علاوة على ذلك ، يمكن لخدمة الشبكة أو نظام التشغيل المصادقة عليها قبل منح الوصول. في بعض الحالات ، يمكن أيضًا استخدام SSL للغرض نفسه.

علاوة على ذلك ، إذا كانت مؤسستك كبيرة جدًا ، فمن المثالي اختيار دليل المؤسسة وتحديد أدوار المستخدمين المختلفين لضمان منحهم حق الوصول فقط إلى أقسام معينة من قاعدة البيانات.

تعتمد كل تدابير أمان قاعدة البيانات هذه على طبيعة مؤسستك والنهج ذي الصلة الذي يمكنك تحمله (من حيث الموارد والكفاءة) للعمليات اليومية.

5. الترقيع

يقوم جميع البائعين بإصدار تصحيحات منتظمة لضمان تحديث منتجاتهم وعدم وجود خلل فني. لذلك ، بصفتك مستخدمًا نهائيًا ، فإن مسؤوليتك الأساسية هي البحث عن التصحيحات التي تم إصدارها بانتظام للحفاظ على أمان قاعدة البيانات الخاصة بك.

تجدر الإشارة إلى أنه نظرًا لوجود الإصدارات القديمة في السوق لفترة طويلة ، فإن احتمال حدوث أي محاولة اختراق أعلى أيضًا. هذا لأن المتسللين يعرفون عن ثغراتهم. ومع ذلك ، إذا قمت بتثبيت أحدث حزم الخدمة من قبل البائعين ، فلا داعي للقلق.

وتجدر الإشارة إلى أن بعض مسؤولي الشبكة يقومون بتثبيت حزم الخدمة مباشرة في مرحلة الإنتاج. هذه ليست ممارسة جيدة حتى لو كنت خبيرًا. أفضل نهج هو اختبار كل جانب في بيئة محلية أو رمل ، في فصل من نموذج الإنتاج.

6. تعطيل تنفيذ JS

هذه ممارسة مهمة للغاية لأمن البيانات ، خاصة إذا كنت تستخدم MongoDB. بصفتك مسؤولاً أو مبرمجًا خبيرًا في قاعدة البيانات ، يجب أن تدق الكلمتان “تنفيذ” و “تعسفي” إذا تم استخدامهما في نفس الجملة.

من خلال تعطيل تنفيذ JS ، يمكنك التأكد من عدم تمكن أي شخص من استرداد تفاصيل المستخدمين أو الإدخالات الأخرى. فقط لإدراكك ، يمكن لعوامل التشغيل بما في ذلك “أين” و “المجموعة” كشف قاعدة البيانات بأكملها باستعلام واحد.

الشيء هو أن معظم هذه الوظائف ترجع دائمًا قيمة حقيقية يمكن للهاكر استغلالها. لذلك ، يحتاج مسؤولو قاعدة البيانات إلى تأمين الوصول إلى تنفيذ JS.

7. إدارة الوصول

لا يقدم بعض البائعين التحكم في الوصول افتراضيًا. هذه ثغرة أخرى يستغلها المتسللون للحصول على وصول غير مصرح به. لتعزيز أمان قاعدة البيانات ، من المستحسن تنفيذ عناصر التحكم في الوصول وتقييد الأشخاص الذين يمكنهم تشغيل الأوامر والعمليات على قاعدة البيانات الخاصة بك.

ومع ذلك ، قبل أن تتمكن من تنفيذ التحكم في الوصول ، يجب عليك إنشاء حساب مسؤول أولاً ، حتى يتمكن المسؤول من إدارة عناصر التحكم.

نتيجة لذلك ، سيتعين على كل مستخدم يطلب الوصول إلى قاعدة البيانات تقديم بيانات اعتماده التي قدمها المسؤول. إذا لم يتطابقوا ، فلا توجد طريقة سهلة لرؤية ما هو موجود في قاعدة البيانات.

في كل مرة تقوم فيها بتغيير التحكم في الوصول ، يُنصح بإعادة تشغيل خدمة قاعدة البيانات المعنية لضمان تطبيق التغييرات.

8. التدقيق / المراقبة

من المهم الاحتفاظ بعلامات تبويب على تغييرات قاعدة البيانات والتأكد من عدم حدوث أنشطة مشبوهة للمؤسسة. لحسن الحظ ، هناك العديد من أدوات تدقيق النظام في السوق ، ويمكنك استخدام أي منها (إن أمكن) ، اعتمادًا على متطلباتك.

علاوة على ذلك ، تلجأ بعض المنظمات أيضًا إلى التكوينات المخصصة لمعالجة الشاغل الأساسي لتدقيق النظام. يفعلون ذلك عن طريق كتابة الأحداث في ملف أو اتصال Syslog ، أيًا كان ما يرونه مناسبًا وأكثر قابلية للاستخدام. بمجرد جمع البيانات ، يتم إرسالها إلى أداة معلومات الأمان وإدارة الأحداث لإجراء تحليل شامل وتحديد ما إذا كانت أي تغييرات في الإعدادات تشكل تهديدًا لقاعدة البيانات.

9. اختبار ومعالجة المخالفات

إذا أظهرت قاعدة البيانات الخاصة بك أو الإعدادات ذات الصلة بها بعض المخالفات ، فمن مصلحتك الأفضل إصلاحها قبل أن يستغل المتسلل هذه الثغرات الأمنية. بصرف النظر عن تعيين مسؤول قاعدة بيانات مجتهد ، يجب عليك أيضًا تحديد إرشادات للمبرمج الخاص بك للتأكد من أن عمله دائمًا أقل عرضة للاستغلال قدر الإمكان.

بالطبع ، إنها عملية متعبة. ومع ذلك ، يمكن تحقيقه إذا كان هناك تقسيم للأدوار داخل المنظمة واتباع جميع العاملين لإرشادات أمان قاعدة البيانات أثناء القيام بعملهم.

تلميح: انتبه إلى مرحلتي التطوير والتكامل لتلافي المخالفات.

10. تقليل القيمة

هذا هو آخر شيء في قائمتنا ، وهو أمر لا يحتاج إلى شرح. بطبيعتها ، يريد المتسللون إسقاط نظام ذي قيمة قصوى. كمنظمة ، أنت مجبر أيضًا على الاحتفاظ بجميع التفاصيل الخاصة بك في مكان ما حيث يكون الوصول الرقمي في متناول اليد. ومع ذلك ، فإننا نقترح بشدة أن تقلل من قيمة قاعدة البيانات الخاصة بك من خلال عدم تخزين المعلومات “المهمة ولكن غير الضرورية”. على سبيل المثال ، إذا كان موقع الويب الخاص بك يقبل بطاقات الائتمان ، فلا داعي لتخزين أرقام بطاقات الائتمان الخاصة بعملائك ورموز الأمان معًا.

في بعض الحالات ، قد ترغب في الحصول على معلومات حساسة من المستخدمين ثم تخزينها في قاعدة البيانات الخاصة بك. هذا جيد لأن عملك يعتمد عليه. ومع ذلك ، بمجرد أن تصبح قديمة بالنسبة لمؤسستك ، قم بحذفها نهائيًا من الخادم الخاص بك.