كيفية حماية موقع الويب الخاص بك من التعرض للاختراق

أول شيء يجب معرفته حول تأمين موقع الويب الخاص بك (وفي رأيي ، الأمر الأكثر أهمية) هو أنك لا تفعل ذلك كضمان مطلق ضد المهاجمين الخبيثة.

تقوم المنظمات الضخمة بانتظام بإزالة مواقعها على الإنترنت بسبب هجمات DDOS أو تشويهها من قبل منظمات القرصنة مثل الجيش الإلكتروني السوري .

في أسوأ السيناريوهات ، تجعل مواقعهم معلومات تحديد الهوية الشخصية للمستخدمين ( PII )

ضعيفة بسبب البرمجة النصية عبر المواقع .

ما أقوله هو أن الأمان الذي تقوم بتمكينه لموقع الويب الخاص بك هو مجرد غربال أكثر من مظلة.

يمكنك تجاهل الهجمات الكبيرة والواضحة والخرقاء – النوع الذي يشمل ما يصل إلى 97 بالمائة من الهجمات الإلكترونية

ولكن سيكون هناك دائمًا شخص ذكي ودقيق بما يكفي لاختراق دفاعاتك.

سيشتمل الدفاع السيبراني الجيد دائمًا على خطة عندما (إذا لم) يفشل دفاعك .

ومع ذلك ، إليك بعض الهجمات الأكثر شيوعًا ضد مواقع الويب – البرمجة النصية عبر المواقع

وتسرب المعلومات ، وهجمات DDOS – وكيفية تحويلها.

البرمجة النصية عبر المواقع ( XSS )

البرمجة النصية عبر المواقع مشكلة خطيرة لديك.

على عكس التخريب أو هجوم DDOS ، فإن هجمات البرمجة النصية عبر المواقع تحول موقعك على الويب إلى متجه برامج ضارة ، ويمكن أن تضر بالمعلومات الشخصية للمستخدمين.

من الأمثلة الشائعة ما يلي: لنفترض أن لديك نموذج اتصال على موقعك على الويب.

بدلاً من وضع اسمه والبريد الإلكتروني والرسالة ، يكتب المهاجم بعض سلسلة الرمز الغامض ، ثم يضغط على زر “إرسال”.

إذا كنت غير محظوظ أو غير حذر ، فإن هذه السلسلة من التعليمات البرمجية تشق طريقها إلى قاعدة بيانات موقع الويب الخاص بك – تصبح جزءًا من موقعك.

عندما يزور مستخدم موقعك ، يعرض متصفحه كل المحتوى الخاص بك جنبًا إلى جنب مع شفرة المهاجم. وهذا يسمح للمهاجمين بفعل أشياء مثل تسجيل كل ضغطة من ضربات مفاتيح المستخدم ، وبالتالي التقاط اسم المستخدم وكلمة المرور وأرقام SSN وأرقام بطاقات الائتمان وما إلى ذلك.

كيف تدافع ضد البرمجة عبر المواقع؟

لقد كتب الكثير حول موضوع منع البرمجة النصية عبر المواقع ، والخبر السار هو أنه لا يتطلب شراء حل أمني باهظ الثمن.

يمكن لمطور موقع الويب الخاص بك خبز في الحماية ضد XSS أثناء بناء أو تعديل موقعك.

بشكل أساسي ، تحتاج إلى التعامل مع جميع مدخلات المستخدم في موقعك على أنها “غير موثوق بها”.

قد يكون شخصًا ما يصل إليك حقًا ، أو قد يكون رمزًا ضارًا.

لذلك ، يجب ترميز هذه البيانات أو تحويلها إلى نوع من النص لا يتم عرضه في المستعرض>

قبل إضافته إلى قاعدة البيانات الخاصة بك.

على سبيل المثال ، قد يضع المستخدم تعليقًا على موقعك يتكون من بعض النص بين هذين الحرفين: <text> .

لسوء الحظ ، تعني “<“ و “>” عادةً أن <التعليمات البرمجية القابلة للتنفيذ تظهر هنا> في HTML – قد تكون فخًا!

باستخدام التشفير ، يتم تحويل “<“ و “>” إلى ” & lt؛” و ” & GT. ‘- وهي كلمات غير مفهومة لك ولمقدم HTML الخاص بك .

إذا كنت تبحث عن مزيد من المعلومات ، فقد وضع OWASP ورقة غش شاملة لمنع XSS .

هناك أيضًا شركات ستقوم بفحص موقعك الإلكتروني مقابل رسوم بحثًا عن ثغرات XSS – والتي ليست كلها واضحة مثل مربع التعليق غير المحمي – وتقترح العلاج.

تسرب المعلومات

يعد هذا أحد الأسباب الأكثر شيوعًا للهجمات ضد مواقع الويب ، ولا يستند حتى إلى ثغرة برمجية محددة.

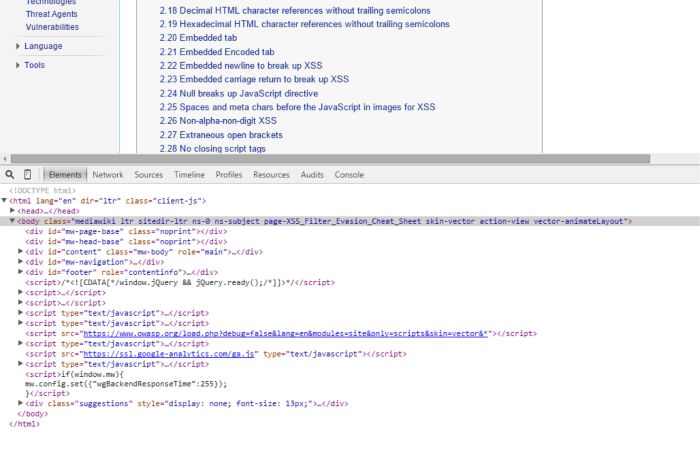

قدم لي معروفًا – عندما تقرأ هذا على سطح المكتب ، اضغط بسرعة على F12 على لوحة المفاتيح.

إذا لم يفلح ذلك ، فقد تحتاج إلى النقر بزر الماوس الأيمن والضغط على “عرض المصدر”.

في كلتا الحالتين ، سينتهي بك المطاف برؤية شيء من هذا القبيل.

من المحتمل أنك تعرف بالفعل ما هذا ، إذا كنت مطورًا – فهو رمز مصدر HTML لصفحة ويب معينة.

أنت تعلم أيضًا أنه أثناء قيامك بتطوير صفحة أو تطبيق ويب ، فمن المحتمل أن تترك تعليقات في هذا الرمز

تشير إلى وجود خطأ ، على سبيل المثال.

هذا هو المكان الذي يعيش فيه تسرب المعلومات: في بقايا دورة تطوير البرمجيات.

يمكن أن تكشف التعليقات المتبقية من عملية التطوير عن أشياء مثل تكوين الخادم وأرقام إصدارات البرامج

والأخطاء القابلة

للاستغلال وما إلى ذلك – كل الأشياء التي سيسعد المهاجم باستغلالها.

بالطبع ، الحل بسيط للغاية: لا تفعل ذلك .

هذه إجابة سهلة من الناحية النظرية ، ولكن من الناحية العملية ، يعمل مطورو البرامج بشكل روتيني لمدة 80 ساعة

لإخراج المنتجات من المنزل. الأخطاء تقع.

في بيئة يُكافأ فيها الوقت المستغرق في السوق قبل أي شيء آخر ، غالبًا ما يمر الأمن على جانب الطريق .

إذا كنت تقوم بتطوير صفحة الويب الخاصة بك من قبل طرف ثالث ، فقد يكون من الأفضل

أن يقوم أحد مختبري الاختراق بإلقاء

نظرة على صفحتك النهائية من أجل التعرف على هذه المخاوف وغير الآمنة الأخرى.

هجمات رفض الخدمة الموزعة ( DDOS )

لقد كتبت على نطاق واسع عن هجمات DDOS في الماضي ، وهي الأسوأ.

يعملون على مبدأ أنه من السهل جدًا تعطل موقع ويب عن طريق إرسال الكثير من حركة مرور الويب غير الشرعية

إليه في نفس الوقت.

يمكن لمستخدم واحد إنشاء هجوم DDOS عن طريق إرسال رسائل غير مرغوب فيها إلى نظام أسماء النطاقات .

في أحيان أخرى ، يستخدم المخترق جهاز كمبيوتر مصابًا أو أكثر يتم التحكم فيه عن بُعد لإنجاز نفس المهمة.

A DDOS قد يكون الهجوم لأسباب أيديولوجية .

كل من الجيش الالكترونية السورية و الاتحاد الروسي ارتبطت DDOS الهجمات>

ولكن في الغالب المهاجمين يريدون الباردة، من الصعب، bitcoins .

تدفع الكثير من الشركات.

بعد كل شيء ، ما هو أسهل للتخلي عن – 10000 دولار أو عدة أيام من الإيرادات؟

على عكس الهجمات المذكورة أعلاه.

قد لا تتمكن من تأمين موقع الويب الخاص بك ضد هجمات DDOS باستخدام ممارسات التطوير المعقولة وحدها.

ومع ذلك ، يمكنك تخفيف هذه الهجمات.

الخطوة الأولى هي مراقبة خادم DNS الخاص بك باستخدام برنامجه المدمج (عادة BIND ) .

إذا كانت حركة المرور أعلى من المعتاد ، فقد تكون في وضع صعب.

إذا كنت تشك في أنك قد تكون عرضة لهجوم DDOS ، فقد تكون خطوتك التالية هي ضبط حجم الاستعلامات

التي يمكن لخوادمك معالجتها.

هذا يتطلب المال ، لذا فإن المدى الذي تقوم من خلاله بتوفير خوادمك يجب أن يأخذ شكل تحليل التكلفة والعائد.

أخيرًا ، تسمح أداة تسمى Anycast للمستخدمين باستضافة الخوادم باستخدام نفس عنوان IP عبر مواقع متعددة.

إذا هاجم مهاجم الخادم الخاص بك في مكان واحد ، يمكنك استخدام هذه الأداة لتوجيه حركة المرور إلى الخوادم

في أجزاء أخرى من العالم ، مما يسمح لمعظم المستخدمين الشرعيين بالاستعلام عن موقعك

دون مواجهة مشاكل الكمون.

هجمات ووردبرس]

الكثير منكم يقرأون هذا سيكون لديهم مدونات أو مواقع على منصة WordPress.

مواقع WordPress معرضة إلى حد كبير لنفس أنواع الهجمات الموضحة أعلاه.

على سبيل المثال ، أصدرت الشركة مؤخرًا تصحيحًا لإصلاح ثغرة أمنية جعلت ملايين المستخدمين

عرضة للبرمجة النصية عبر المواقع .

نأمل ، بالنسبة لمعظمكم ، أن يكون أكبر تهديد أمني يجب أن تقلق بشأنه هو التعليق غير المرغوب فيه من حين لآخر.

الكثير من الأمان الأساسي يدور حول إبقاء عميل WordPress محدثًا.

إن المؤسسة متفائلة بشأن الأمن ، وتصدر باستمرار تحديثات تلقائية تزيد من الأمان للمستخدم اليومي.

ومع ذلك ، لن يحميك تحديث برنامج WordPress الأساسي إذا كنت تستخدم سمة مخصصة غير آمنة.

بافتراض أن المظهر الخاص بك آمن ، فقد يتمكن المخترقون من سرقة بيانات اعتماد تسجيل الدخول الخاصة بك عن طريق

مهاجمة أجهزة الكمبيوتر التي تستخدمها للتحكم في موقعك وتحريره.

إذا قمت بتشغيل جدار الحماية ومكافحة الفيروسات (للمستخدمين المنزليين) أو مراقبة النظام على مستوى المؤسسة

فستخفف من هذه المخاطر.

هناك مكونات إضافية تدعي أنها تقدم مجموعة كاملة من خدمات الأمن ، بما في ذلك جدار الحماية.

وكشف التسلل ، وتسجيل الأخطاء.

سأقول عن هذا ما أقوله عن جميع أدوات الأمان – فوجوده على نظامك ببساطة لن يجعلك أكثر أمانًا.

تحتاج إلى استخدامه ، وفهم ما يخبرك به ، وتحديد خط الأساس الذي يمثل حركة المرور العادية على موقعك

وعندها فقط ستتمكن من فهم ما إذا كنت تتعرض للهجوم.

الشبكات الافتراضية الخاصة كمكون لأمن الموقع

يعتقد معظمنا أن الشبكات الافتراضية الخاصة هي وسيلة للتغلب على القيود المفروضة على مقاطع الفيديو المقفلة في

المنطقة ، أو كوسيلة لتسجيل الدخول بأمان إلى إنترانت شركتك أثناء السفر.

إذا كان موقعك على الويب يوفر أشياء مثل البرامج أو البيانات التي تستضيفها السحابة

فمن المهم جدًا الحصول على VPN .

يمنع هذا الاتصال الآمن الجهات السيئة من الاستماع أثناء وصول شخص ما إلى الموارد التي ترغب في وضع الأمان حولها

أرقام بطاقات الائتمان والسجلات الصحية ومعلومات تحديد الهوية الشخصية الأخرى .

ومع ذلك ، إذا كان لديك بوابة VPN على موقع الويب الخاص بك

فأنت بحاجة إلى اتخاذ بعض الخطوات المهمة للتأكد من أن البوابة آمنة.

يحتوي Securethoughts.com على قائمة شاملة إلى حد ما من خدمات VPN المعروضة

مع المراجعات المصاحبة.

TLS ، وليس SSL

نظرًا لاستغلال يسمى POODLE (يشبه إلى حد كبير Heartbleed )

فإن SSL VPN في الواقع عفا عليه الزمن. إذا كانت بوابة VPN الخاصة بك لا تزال تستخدم SSL .

فقد يرى زوارك ذلك كعلامة حمراء.

الاستبدال الآمن لطبقة المقابس الآمنة هو تأمين طبقة النقل ( TLS ) . هذا هو الذي تريد استخدامه.

من المهم أن نلاحظ أنه من أجل الإلمام .

كثير من المتخصصين في مجال الأمن يتصلون بـ TLS بالاسم القديم غير الصحيح

لـ SSL – قد يكون هذا مربكًا. ستحتاج أيضًا إلى التأكد من أنك تستخدم أحدث إصدار من TLS

حيث إنه يوفر تحسينات كبيرة على النسخة الأصلية.

عندما فشل كل شيء آخر

كما أوضحت ، فإن معظم الهجمات الشائعة على مواقع الويب يمكن أن تنحرف عن طريق استخدام ممارسات

لا تتطلب أدوات باهظة الثمن. ومع ذلك ، هناك دائمًا احتمال أن القبعات السوداء ستتحسن بك.

الخبر السار هو أن الاستجابة للانتهاك بكفاءة ستقلل من التكاليف الإجمالية ، وتقيّد العملاء من مغادرة نشاطك التجاري.

على سبيل المثال ، ردا على خرق 2014 ، قامت Evernote بتفصيل كامل لما تم التقاطه.

وإعادة تعيين جميع كلمات مرور عملائها ، وإرسال إخطارات سريعة وشاملة.

تم الإشادة بالشركة بشكل عام لممارستها الشفافية ووفرة من الحذر.

أفضل نصيحة لي هي: استثمر بذكاء في الأمن. استخدم الممارسات السليمة والموظفين المدربين جيدًا .

مع تقليل اعتمادك على الأدوات. قد لا تتمكن من إبعاد كل هجوم في كل مرة .

ولكن عندما تسقط المطرقة أخيرًا ، لا ينبغي لأحد أن يقول أنك لم تكن مستعدًا.