البرمجة النصية عبر المواقع (XSS) ما هي وكيفية إصلاحها

ما هي البرمجة النصية عبر المواقع (XSS)؟

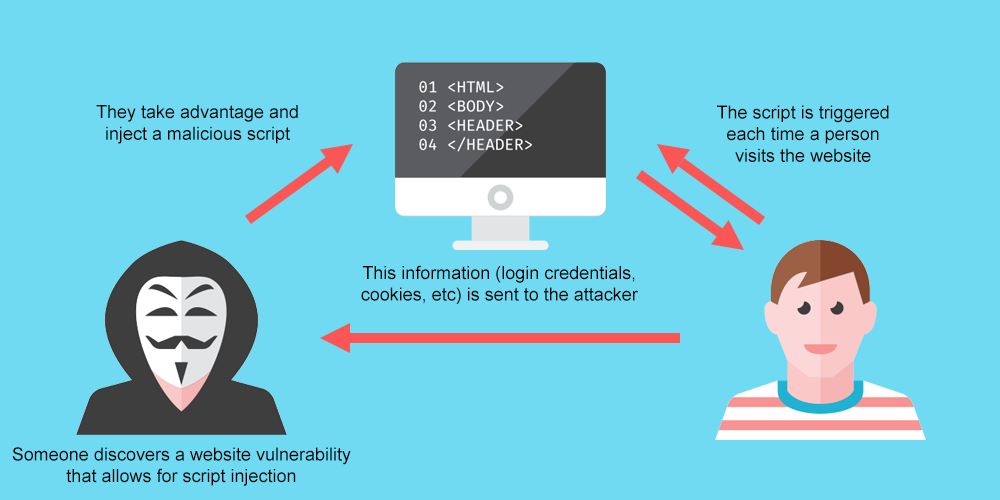

تشير البرمجة النصية عبر المواقع (XSS) إلى نوع الهجمات الإلكترونية التي يتم فيها حقن البرامج النصية الضارة في مواقع الويب الموثوقة والموثوقة.

هجمات البرمجة النصية عبر المواقع ممكنة في HTML و Flash و ActiveX و CSS. ومع ذلك ، فإن JavaScript هو الهدف الأكثر شيوعًا لمجرمي الإنترنت لأنه أساسي لمعظم تجارب التصفح.

JavaScript هي لغة برمجة تسمح لك بتنفيذ ميزات معقدة على موقع الويب الخاص بك. تم إنشاء معظم مواقع الويب الكبيرة والتفاعلية باستخدام JavaScript. “يمكنك تطوير ميزات تفاعلية في الموقع أو ألعاب أو إضافة وظائف إضافية لتسويق منتجاتك بشكل أفضل” ، وفقًا لما ذكره Domantas Gudeliauskas ، مدير التسويق لمشروع Zyro .

تحظى JavaScript بشعبية كبيرة بين مجتمع الويب لأنها تتيح لك فعل أي شيء تقريبًا على صفحة الويب. وذلك عندما تصبح مشكلة. يمكن لمجرمي الإنترنت استخدام JavaScript لتسجيل الدخول إلى الجزء الخلفي من صفحات الويب الخاصة بك وإدراج البرامج النصية الضارة.

كيف تعمل البرمجة النصية عبر المواقع؟

هناك طريقتان يقوم بهما مجرمو الإنترنت بهجمات XSS على مواقع WordPress. يمكنهم إما استغلال مدخلات المستخدم أو تجاوز سياسات نفس المصدر. دعنا نلقي نظرة على كلتا الطريقتين لفهم البرمجة النصية عبر المواقع بشكل أكبر.

معالجة إدخال المستخدم

الطريقة الأكثر شيوعًا التي ينفذ بها مجرمو الإنترنت هجمات XSS هي استغلال مدخلات المستخدم. تحتوي معظم مواقع WordPress على حقول إدخال المستخدم ، مثل أشرطة البحث ونماذج التعليقات وصفحات تسجيل الدخول ونماذج الاتصال. يتم تمكين حقل الإدخال عادةً بواسطة مكون WordPress الإضافي المدعوم من JavaScript أو المظهر النشط على موقع الويب الخاص بك.

تكمن المشكلة في أنه ليست كل الإضافات والسمات في WordPress آمنة بنسبة 100٪ والعديد منها يحتوي في الواقع على ثغرات XSS. ما يعنيه هذا بالنسبة لك هو أن المجرمين الإلكترونيين يمكنهم استخدام ثغرات WordPress في حقول الإدخال لتشغيل أنشطة ضارة.

من الناحية المثالية ، يجب أن يقبل شريط بحث الموقع (أو أي حقل إدخال آخر للمستخدم) فقط النص العادي ، وليس الأوامر ، كمدخلات. ومع ذلك ، يحتوي WordPress على ثغرة أمنية في إدخال المستخدم ، مما يسمح للقراصنة بإدخال رمز تنفيذي في حقل الإدخال وإرساله إلى قاعدة البيانات.

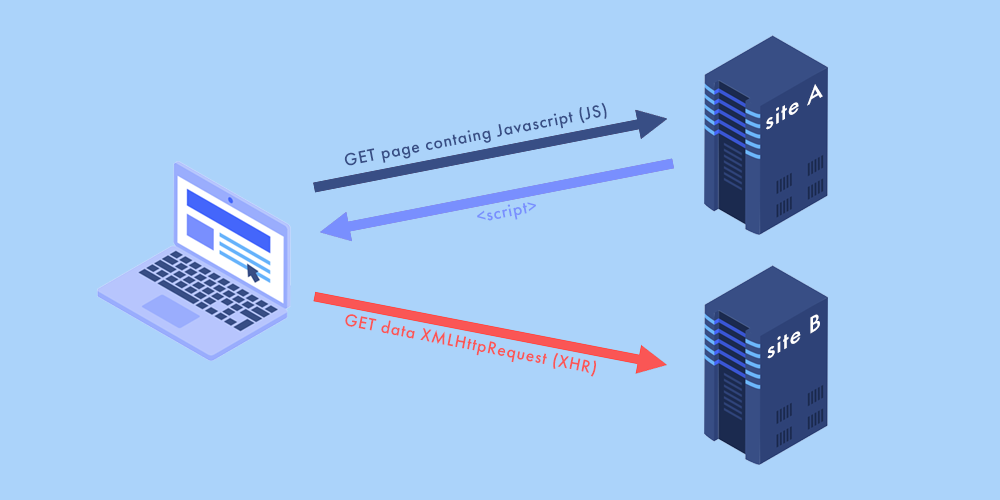

تجاوز سياسات المنشأ نفسها

تقيد سياسة المصدر نفسه صفحة واحدة لاسترداد المعلومات من صفحات الويب الأخرى. بموجب السياسة ، تسمح متصفحات الويب للنصوص الموجودة في صفحة الويب الأولى بالوصول إلى البيانات في صفحة ويب ثانية فقط إذا كانت تشترك في نفس الأصل. يساعد هذا في ضمان عدم إجراء طلبات عبر المواقع.

تنص السياسة على أنه إذا تم فتح صفحة Facebook والخدمات المصرفية عبر الإنترنت في نفس المتصفح ، فلا يمكن لموقعي الويب مشاركة المعلومات مع بعضهما البعض. ومع ذلك ، إذا كان لديك العديد من علامات تبويب Facebook (التي تشترك في نفس الأصل) ، فيمكنها تبادل البرامج النصية والبيانات الأخرى بين بعضها البعض.

على الرغم من سياسة المصدر نفسه والتدابير الأمنية الأخرى المتخذة لمنع الطلبات عبر المواقع ، فقد وجد مجرمو الإنترنت طريقة للالتفاف حول السياسة باستخدام ملفات تعريف ارتباط الجلسة. يعمل هذا لأنه في كل مرة تفتح فيها متصفحًا ، فإنه يُنشئ ملف تعريف ارتباط جلسة للتحقق من صحتك كمستخدم موقع ويب ويساعدك على الانتقال من صفحة إلى أخرى بسلاسة.

تخزن ملفات تعريف ارتباط الجلسة بيانات اعتماد تسجيل الدخول (بما في ذلك موقع WordPress الخاص بك) ومعلومات بطاقة الائتمان وتفاصيل الشحن والبيانات الحساسة الأخرى. وإليك كيف يعمل. لنفترض أنك تريد تسجيل الدخول إلى حسابك المصرفي عبر الإنترنت. عند فتح موقع الويب ، يتم إنشاء ملف تعريف ارتباط للجلسة. إذا لم يكن الأمر يتعلق بملفات تعريف الارتباط للجلسة ، فسيتعين عليك تسجيل الدخول إلى حسابك المصرفي عبر الإنترنت في كل مرة تريد فيها تبديل الصفحات.

ليس من غير المألوف أن تحتوي متصفحات المستخدمين على نقاط ضعف. وفي حالة وجود أي منها ، يستخدم مجرمو الإنترنت كودًا قاموا بحقنه في مدخلات المستخدم لسرقة ملفات تعريف ارتباط الجلسة. بهذه الطريقة ، يمكن للمتسللين سرقة ملفات تعريف الارتباط لجميع مواقع الويب المفتوحة في متصفح المستخدم. بعد ذلك ، يمكن استخدام ملفات تعريف الارتباط هذه لتسجيل الدخول إلى حسابات المستخدمين لانتحال شخصياتهم وسرقة البيانات المالية.

لماذا تعتبر البرمجة النصية عبر المواقع خطيرة؟

تعد البرمجة النصية عبر المواقع واحدة من أكثر نقاط الضعف شيوعًا عالية الخطورة في WordPress. تعد هجمات XSS شائعة جدًا لأنها ، على عكس الثغرات الأمنية الأخرى ، من الصعب معالجتها. حتى عندما تكون لديك حماية مضمنة ، فمن السهل جدًا ارتكاب أخطاء تمكّن البرمجة النصية عبر المواقع. خطأ واحد فقط في HTML أو JavaScript لصفحة الويب الخاصة بك يمكن أن يجعل موقع الويب الخاص بك عرضة لهجمات البرمجة النصية عبر المواقع.

عندما يجد المهاجمون طريقة لاستغلال ثغرات XSS ، يمكنهم سرقة بيانات اعتماد الحساب والبيانات المالية وتسهيل عمليات التصيد الاحتيالي. يمكنهم أيضًا نشر ديدان الكمبيوتر أو الوصول إلى أجهزة كمبيوتر المستخدمين عن بُعد. بالإضافة إلى ذلك ، تسمح هجمات XSS للمتسللين بتنفيذ ما يلي:

- اختراق حسابات المستخدمين

- انتشار البرمجيات الخبيثة

- التحكم في كمبيوتر المستخدم عن بعد

- مسح واستغلال تطبيقات الإنترانت

عادة ما يُنظر إلى هجمات XSS على أنها أقل خطورة من حقن SQL. ومع ذلك ، عند دمجها مع الهندسة الاجتماعية ، تتيح البرمجة النصية عبر المواقع لمجرمي الإنترنت شن هجمات متقدمة وخطيرة للغاية ، بما في ذلك زرع أحصنة طروادة ، وتسجيل لوحة المفاتيح ، والتصيد الاحتيالي ، وسرقة الهوية ، وتزوير الطلبات عبر المواقع.

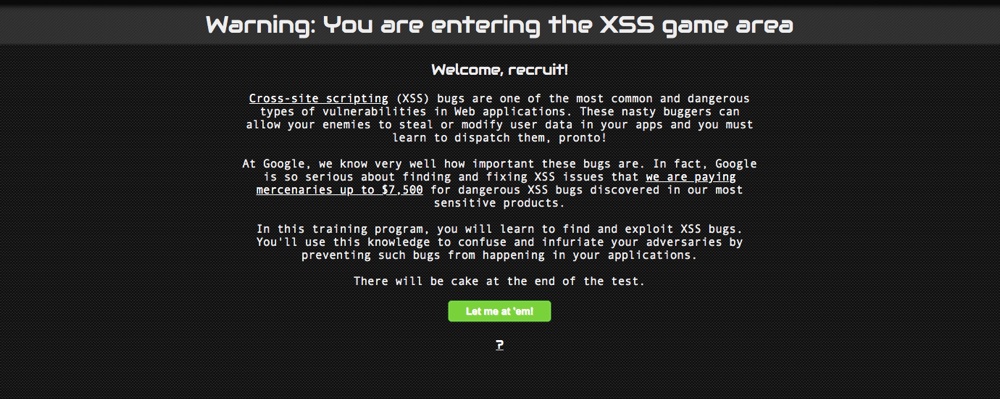

لمحاربة هجمات XSS ، تطلق شركات تكنولوجيا المعلومات الكبيرة برامج مكافأة خاصة بالأخطاء. يتم تنفيذ هذه البرامج من قبل العديد من المؤسسات وتقدم تعويضًا أو تقديرًا للمستخدمين الذين يبلغون عن ثغرات XSS في البرامج النصية. بهذه الطريقة ، تستثمر الشركات في الأمن السيبراني من خلال جعل المطورين الآخرين يحددون أخطائهم. حتى أن Google أطلقت لعبة يمكنك من خلالها ممارسة إرسال أخطاء XSS.

أنواع هجمات XSS

هناك ثلاثة أنواع رئيسية من هجمات البرمجة النصية عبر المواقع: XSS المنعكسة والمخزنة والقائمة على DOM. للحصول على منظور أفضل لكيفية عمل XSS ، دعنا نلقي نظرة على كل نوع من ثغرات XSS.

برمجة نصية مخزنة عبر المواقع

تحدث ثغرة XSS المخزنة (المعروفة أيضًا باسم ثابت أو النوع الأول) عندما يتم تخزين إدخال المستخدم في قاعدة بيانات أو حقل تعليق أو سجل زائر أو خوادم هدف أخرى. وبعد ذلك يمكن للضحية استرداد البيانات المخزنة (التي لم يتم جعلها آمنة لعرضها في المتصفح) من تطبيق الويب. بهذه الطريقة ، عندما يقوم أحد المتطفلين بتنفيذ هجوم ، فإن الحمولة غير مرئية لمرشح XSS في المتصفح ، ويمكن للضحايا عن طريق الخطأ تشغيل الحمولة إذا قاموا بزيارة الصفحة المتأثرة.

ينعكس البرمجة النصية عبر المواقع

تحدث ثغرة XSS المنعكسة (المعروفة أيضًا باسم غير دائم أو النوع الثاني) عندما يقوم تطبيق الويب فورًا بإرجاع إدخال المستخدم في نتيجة بحث أو رسالة خطأ أو أي استجابة أخرى. في هذه الحالة ، تنعكس بيانات إدخال المستخدم دون تخزينها ، مما يسمح للمتسللين بحقن نصوص XSS ضارة. على عكس XSS المخزن ، يستهدف XSS المنعكس موقع الويب نفسه بدلاً من زوار الموقع.

XSS القائمة على DOM

تحدث ثغرة XSS المستندة إلى TA DOM (المعروفة أيضًا باسم النوع 0) في DOM (نموذج كائن المستند) بدلاً من جزء من HTML. يمكن أن يكون المصدر حيث تتم قراءة التعليمات البرمجية الضارة عنوان URL أو عنصرًا معينًا من HTML.

كيف تمنع هجمات البرمجة النصية عبر المواقع؟

الآن ، بعد أن غطيت أساسيات XSS ، دعنا نلقي نظرة على الطرق المثبتة لمنع هجمات XSS.

هناك عدة طرق يمكنك من خلالها حماية موقع WordPress الخاص بك من هجمات XSS. إذا كانت لديك خبرة فنية متقدمة ، فيمكنك إضافة مقتطفات التعليمات البرمجية للتحقق من صحة إدخالات المستخدم وتعقيمها. ومع ذلك ، إذا لم تكن على دراية بالجزء التقني من WordPress ، فمن الأفضل تفويض العمل إلى فريقك التقني أو تعيين محترف يمكنه اتخاذ هذه الإجراءات نيابة عنك.

في غضون ذلك ، هناك شيئان يمكنك القيام بهما لمنع هجمات البرامج النصية عبر المواقع.

قم بتثبيت مكون إضافي للأمان

يعد تثبيت مكون WordPress الإضافي للأمان الخطوة الأولى نحو الأمان النهائي لموقع WordPress الخاص بك. عند اختيار مكون إضافي للأمان ، استخدم قائمة التحقق هذه كمرجع للتأكد من أن المكون الإضافي لديه الوظائف المطلوبة للحفاظ على موقع الويب الخاص بك آمنًا.

- يقوم المكون الإضافي بفحص موقع الويب الخاص بك بانتظام بحثًا عن البرامج الضارة.

- يستخدم المكون الإضافي جدران الحماية لمنع أي حركة مرور تبدو ضارة.

- البرنامج المساعد قادر على تنفيذ إجراءات تقوية WordPress.

- يتيح لك البرنامج المساعد إدارة جميع تحديثات WordPress.

- يقوم المكون الإضافي بعمل نسخة احتياطية من موقع WordPress الخاص بك ، لذلك في حالة الهجوم ، يمكنك استعادة موقع الويب الخاص بك.

قم بتثبيت مكون إضافي مخصص

يعد تثبيت مكون إضافي مضاد لـ XSS طريقة أخرى لمنع البرمجة النصية عبر المواقع. تعمل المكونات الإضافية Anti-XSS من خلال حظر المعلمات المستخدمة بشكل شائع في هجمات البرمجة النصية عبر المواقع. على سبيل المثال ، يمكن لهذه المكونات الإضافية تأمين حقول إدخال المستخدم ، مثل نماذج التعليقات على موقع الويب الخاص بك أو حقول تسجيل الدخول أو أشرطة البحث.

خلاصة القول – ترتبط 39٪ من جميع نقاط الضعف في WordPress بمشاكل البرمجة النصية عبر المواقع. تخسر الشركات ملايين الدولارات في محاولة لمحاربة عواقب هجمات البرمجة النصية عبر المواقع. من أجل تجنب هجمات XSS المستهدفة على موقع الويب الخاص بك ، من المهم أن تفهم ما هي البرمجة النصية عبر المواقع وأن تتخذ تدابير وقائية.

للحفاظ على موقع الويب الخاص بك في مأمن من البرمجة النصية عبر المواقع ، يجب عليك التحقق من صحة حقول الإدخال وتعقيمها. بالإضافة إلى ذلك ، يمكنك تثبيت الأمان والمكونات الإضافية المخصصة لمكافحة XSS والتي ستساعدك في الحفاظ على موقع WordPress الخاص بك آمنًا.